|

|

В категории материалов: 26

Показано материалов: 1-10 |

Страницы: 1 2 3 » |

Сортировать по:

Дате ·

Названию ·

Рейтингу ·

Комментариям ·

Просмотрам

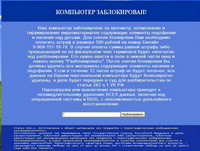

Кто же такие эти «Блокировщики Windows»? Блокировщики, которые, кстати, антивирусные программы определяют как Trojan.Winlock, прописывают себя в автозапуск и при старте ОС выводят сообщение размером на весь экран (или бОльшую его часть), располагаемое поверх всех окон таким образом, чтобы пользователь не смог работать на ПК и запустить какое-либо ПО для его удаления. Кто же такие эти «Блокировщики Windows»? Блокировщики, которые, кстати, антивирусные программы определяют как Trojan.Winlock, прописывают себя в автозапуск и при старте ОС выводят сообщение размером на весь экран (или бОльшую его часть), располагаемое поверх всех окон таким образом, чтобы пользователь не смог работать на ПК и запустить какое-либо ПО для его удаления. |

Практически каждый человек, живущий на Земле, в наше время использует пароли. Некоторые люди хранят пароли в своей памяти, другие не полагаются на неё, и предпочитают полагаться на браузер или какую-либо другую программу, предназначенную для этого. Но иногда пароль пользователя оказывается в чужих руках.

|

Вот наконец-то и дошли руки до третьей, сугубо практической части, как сейчас модно говорить, нано-цикла статей о способах сокрытия информации и стеганографии. С предыдущими частями можно ознакомиться по ссылкам: Сокрытие информации. Стеганография. Часть 1 и Сокрытие информации. Стеганография. Часть 2. (внутренняя перелинковка рулит :)) Итак, рассмотрим некоторые программы, позволяющие использовать различные мультимедиа-файлы в качестве контейнеров для стеганограмм (скрытых посланий). Начнем с формата mp3 и программы MP3Stego. |

Сейчас, наверное, у каждого пользователя сети Интернет есть, был или только будет свой собственный сайт в сети. Пусть маленький, но свой. У многих на сайте идет оживленное общение в комментариях, гостевых книгах и т.п.

Однако, предоставляя пользователям сайта оставлять различного рода сообщения и комментарии, многие даже и не думают (или забывают) предпринять хотя бы минимальные меры защиты от систем внесения автоматических комментариев, которые в огромном числе «бродят» по сети в поисках сайтов-жертв. И как только ваш сайт попадает к одной (если бы одной! :) ) из таких систем, то он моментально обрастает огромным количеством псевдо-комментариями и сообщениями со ссылками на различные рекламируемые и раскручиваемые интернет-ресурсы, совершенно не имеющими к Вашему сайту никакого отношения.

Но наличия на страницах сайта нежелательных комментариев с ненужными внешними ссылками – это еще не самое страшное.

|

|

В первой части была теория, а теперь, думаю, необходимо привести несколько практических (и самых простейших) примеров сокрытия информации внутри цифровых файлов, как говориться, «на пальцах».

Начнем, пожалуй, с формата bmp.

|

Помните «Пляшущих человечков» Арутра Конана Дойля, в котором знаменитый Шерлок Холмс разгадывает таинственный шифр, состоящего из изображений пляшущих человечков?

Безобидные, на первый взгляд детские рисунки, на самом деле несли в себе скрытое значение, некое зашифрованное послание.

С древних времен люди использовали различные системы сокрытия передаваемой информации, ведь одновременно с появлением письменности возникла задача защитить информацию от прочтения посторонними лицами. В Древнем Египте шифровали религиозные тексты и медицинские рецепты, в древней Греции – описание процесса изготовления различных изделий. Гай Юлий Цезарь применял изобретенный им же особый шифр.

|

Специалистами немецкой софтверной компании G Data

Software провели исследование, посвященное распространенным заблуждениям в

области информационной безопасности. Это исследование проводилось в различных

странах мира, в том числе и в России. Результаты исследования показали, что российские

пользователи меньше всего знают об антивирусной защите.

|

В последнее время я снова весьма часто стали попадаться флэшки, зараженные вирусами типа autorun.inf. В основном их приносят из различных учебных заведений и крупных организаций. В этой статье постараюсь рассказать о том, как происходит заражение сменного накопителя и как этой неприятности избежать. |

|

Известная своими стараниями по борьбе с нелегальным

софтом корпорация Microsoft классифицировала возможные риски, которым могут

подвергаться «гордые пользователи нелегального софта». Эта классификация

выполнена на основании сентябрьского исследования, проведенного в России

независимой аналитической компанией IDC. По итогам Microsoft выявила основные

угрозы, которым могут быть подвержены пользователи, использующие на домашних

компьютерах не лицензионное программное обеспечение.

|

|

Вот прохаживаясь по просторам интернета, т.е. занимаясь довольно нескромным серфингом, мне вдруг подумалось, почему я совершенно не боюсь наткнуться в Интернете на какой-нибудь сайт с вредоносным скриптом или «словить» себе на жесткий диск очередную троянскую бяку. Мысль такая пришла, и я решил проанализировать свое такое довольно смелое поведение.

|

|

|

|